[ad_1]

墓 是一个免费的开源文件加密工具,用于保护您在 GNU/Linux 操作系统中的个人和/或机密文件。 它允许用户在文件系统中创建加密存储(文件夹)并将重要数据保存在其中。 可以使用相关的密钥文件打开和关闭加密存储,这些密钥文件也受用户选择的密码保护。 为了安全起见,您可以将密钥文件保存在单独的介质上,例如 USB 驱动器或 CD/DVD。

加密的文件夹被称为 “坟墓”. 只要硬盘有足够的可用空间,您就可以在硬盘中创建任意数量的坟墓。 只有同时拥有密钥文件和密码才能打开坟墓。 它还具有高级功能,例如 隐写术,它允许您将密钥文件隐藏在另一个文件中。 尽管 Tomb 是一个 CLI 工具,但它也有一个名为 墓碑,这使得 Tomb 的使用对于初学者来说更加容易。 在这个简短的教程中,让我们看看如何安装 Tomb 以及如何使用它来加密 Linux 中的文件。

内容

在 Linux 中安装 Tomb

目前 Tomb 只能在 GNU/Linux 上运行。

在 Arch Linux 及其衍生产品上:

在 Arch Linux 中,Tomb 在 AUR 中可用。 因此,您可以使用 AUR 辅助工具安装它,例如 耶 如下所示。

$ yay -S tomb gtomb

在 Debian、Ubuntu、Linux Mint 上:

SparkyLinux(Debian 衍生产品)开发人员已在其官方存储库中添加了 Tomb 包。 因此,您可以通过在基于 DEB 的系统中添加 SparkyLinux 主存储库来安装它。

要在您的 Debian、Ubuntu、Linux Mint 系统中添加 SparkyLinux 存储库,请创建一个存储库文件:

$ sudo vi /etc/apt/sources.list.d/sparky-repo.list

添加以下行:

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

Save 和 close 文件。

安装 Sparky 公钥:

$ wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

然后,使用命令更新源列表:

$ sudo apt-get update

最后,使用命令安装 tomb 和 gtomb:

$ sudo apt-get install tomb gtomb

对于其他 Linux 发行版,请按照提供的步骤操作 这里.

推荐下载 – 免费提示和技巧指南:“Qubes OS 3.2 – 最安全的 Linux 操作系统”

在 Linux/Unix 中使用 Tomb 文件加密工具保护您的秘密文件

1.命令行方式:

就像我已经说过的,我们将加密目录称为“坟墓”。 每个坟墓都可以使用其关联的密钥文件和密码打开。

让我们创建一个新墓,例如 ostechnix, 大小为 100MB。 你需要要么 根 用户或拥有 sudo 创建坟墓的特权。

$ sudo tomb dig -s 100 ostechnix.tomb

样本输出:

tomb . Commanded to dig tomb ostechnix.tomb tomb (*) Creating a new tomb in ostechnix.tomb tomb . Generating ostechnix.tomb of 100MiB 100+0 records in 100+0 records out 104857600 bytes (105 MB, 100 MiB) copied, 0.737713 s, 142 MB/s -rw------- 1 root root 100M Jul 5 06:01 ostechnix.tomb tomb (*) Done digging ostechnix tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge ostechnix.tomb.key tomb . tomb lock ostechnix.tomb -k ostechnix.tomb.key

创建一个用于锁定新创建的墓穴的密钥文件。

$ sudo tomb forge ostechnix.tomb.key

笔记: 如果您遇到如下错误,则可能存在活动交换分区。

tomb . An active swap partition is detected... [sudo] password for ostechnix: tomb [W] This poses a security risk. tomb [W] You can deactivate all swap partitions using the command: tomb [W] swapoff -a tomb [W] [#163] I may not detect plain swaps on an encrypted volume. tomb [W] But if you want to proceed like this, use the -f (force) flag. tomb [E] Operation aborted.

停用所有交换分区以解决此问题,如下所示。

$ sudo swapoff -a

并且,然后重新运行命令以创建密钥文件。 这需要一些时间。 继续在其他任务上使用此计算机以创建足够的 熵. 或者,只需按照以下步骤快速生成足够的熵。

- 如何为 GPG 密钥生成过程生成足够的“熵”

几分钟后,一旦生成了足够的熵,您将被要求输入新密码以保护密钥。 Enter 它两次。

我们刚刚创建了一个密钥文件。

运行以下命令以使用密钥文件锁定墓:

$ sudo tomb lock ostechnix.tomb -k ostechnix.tomb.key

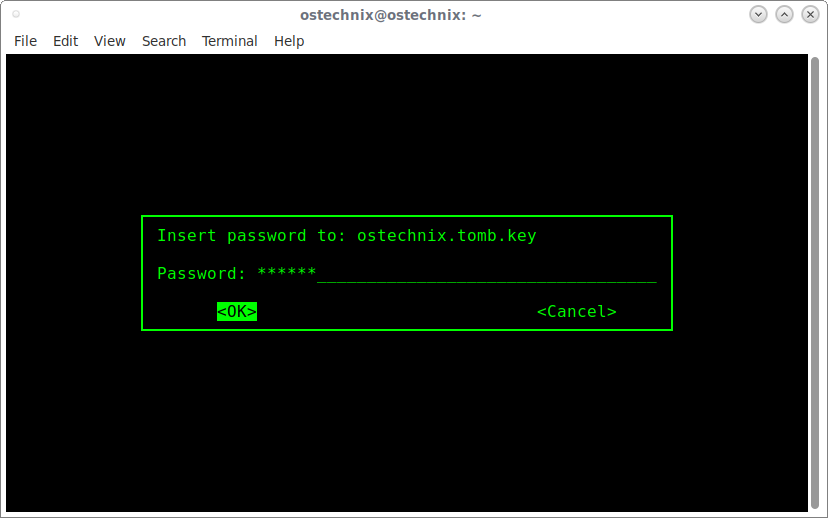

您将被要求输入 your.tomb.key 文件的密码:

输入密码后,您会看到如下所示的输出。

tomb . Commanded to lock tomb ostechnix.tomb [sudo] Enter password for user ostechnix to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key ostechnix.tomb.key tomb . Password OK. tomb (*) Locking ostechnix.tomb with ostechnix.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking ostechnix using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in ostechnix.tomb and secured with key ostechnix.tomb.key

现在,我们有一个名为“ostechnix”的 100MB 坟墓,并使用密钥文件将其锁定,该密钥文件也受密码保护。

由于这只是演示目的。 我已将密钥文件和 tomb 存储在同一目录(我的 $HOME 目录)中。 为了安全起见,您 不应该把钥匙放在坟墓所在的地方! 如果您将密钥文件存储在不同的路径或介质中,则需要在打开墓葬时提及正确的密钥文件路径值。

要打开坟墓,请运行:

$ sudo tomb open ostechnix.tomb -k ostechnix.tomb.key

Enter 您的密钥文件的密码:

输入有效密码后,您将看到以下输出:

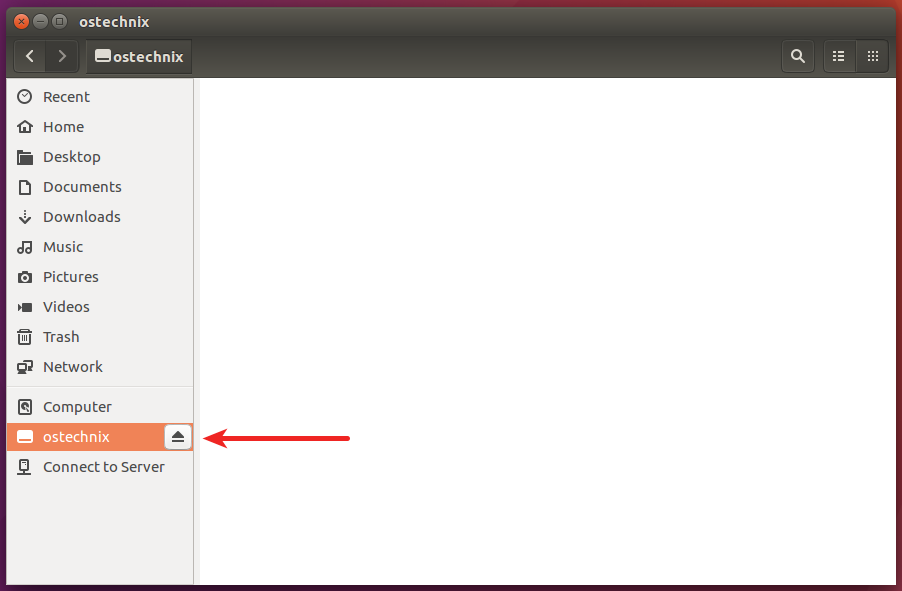

[...] tomb (*) Success unlocking tomb ostechnix tomb . Checking filesystem via /dev/loop2 fsck from util-linux 2.31.1 ostechnix: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening ostechnix.tomb on /media/ostechnix

恭喜! 该墓已安装在 /媒体 目录(即 /media/ostechnix 在我的例子中)。

现在,您可以将您的秘密文件/文件夹保存在此墓中(即加密目录)。 再次,你需要 sudo 或 root 用户保存此墓中的数据。

完成后, close 它使用命令:

$ sudo tomb close

样本输出:

tomb . Closing tomb [ostechnix] mounted on /media/ostechnix tomb (*) Tomb [ostechnix] closed: your bones will rest in peace.

如果你赶时间,你可以强行 close 使用命令所有打开的坟墓:

$ sudo tomb slam all

上面的命令会立即 close 所有打开的坟墓,杀死所有使用它们的应用程序。 我们可以同时使用多个坟墓。 其中的所有目录和文件都可以绑定到 $HOME 中的文件和目录,将所有配置放置在应用程序期望的位置。

有关更多使用详情,请参阅 官方指南.

2.图形方式:

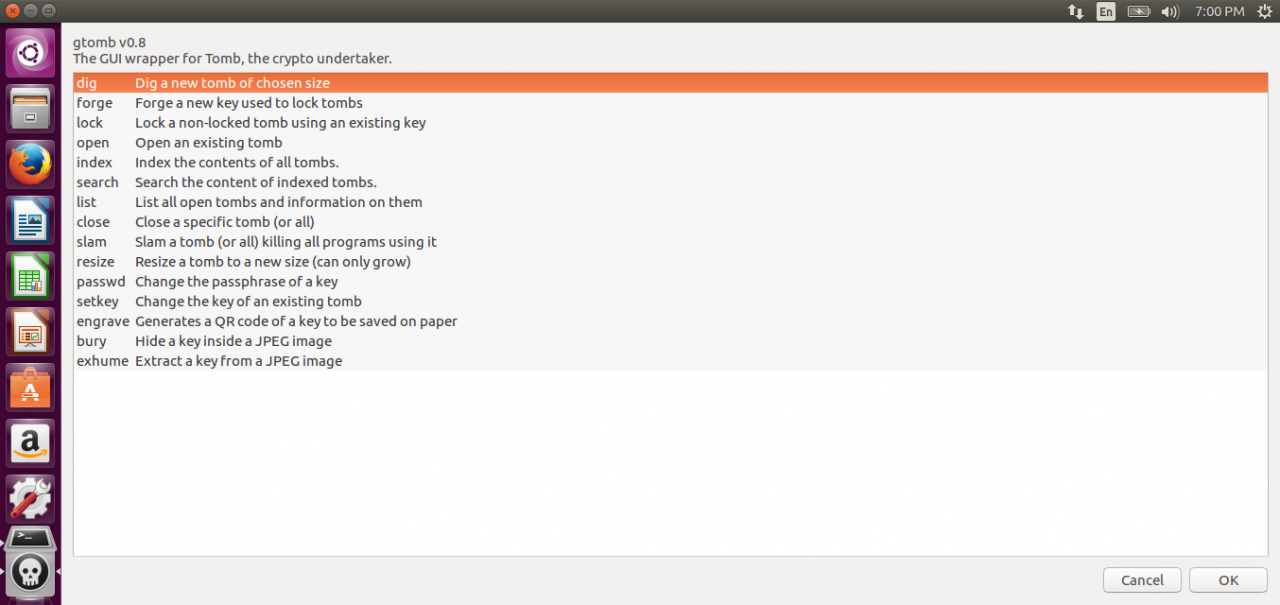

如果您对命令行不满意,可以使用 Gtomb,它是 Tomb 的 GUI 包装器。

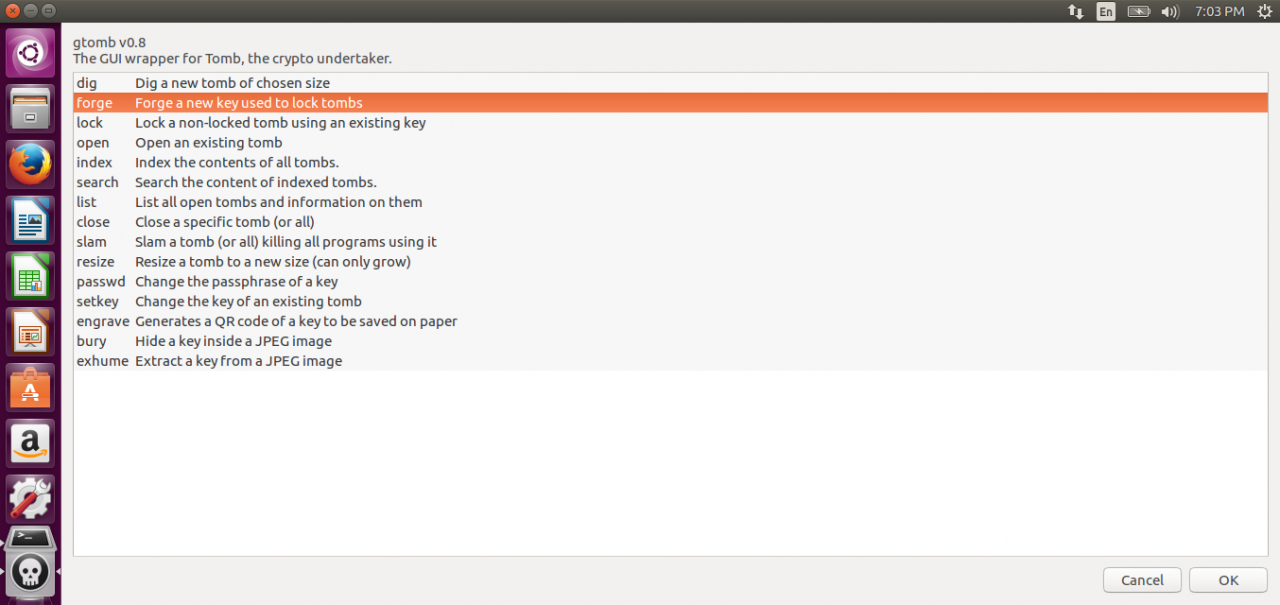

从菜单启动它。 这就是 gtomb 默认界面的样子。

正如您在上面的屏幕截图中看到的,所有选项都是不言自明的。

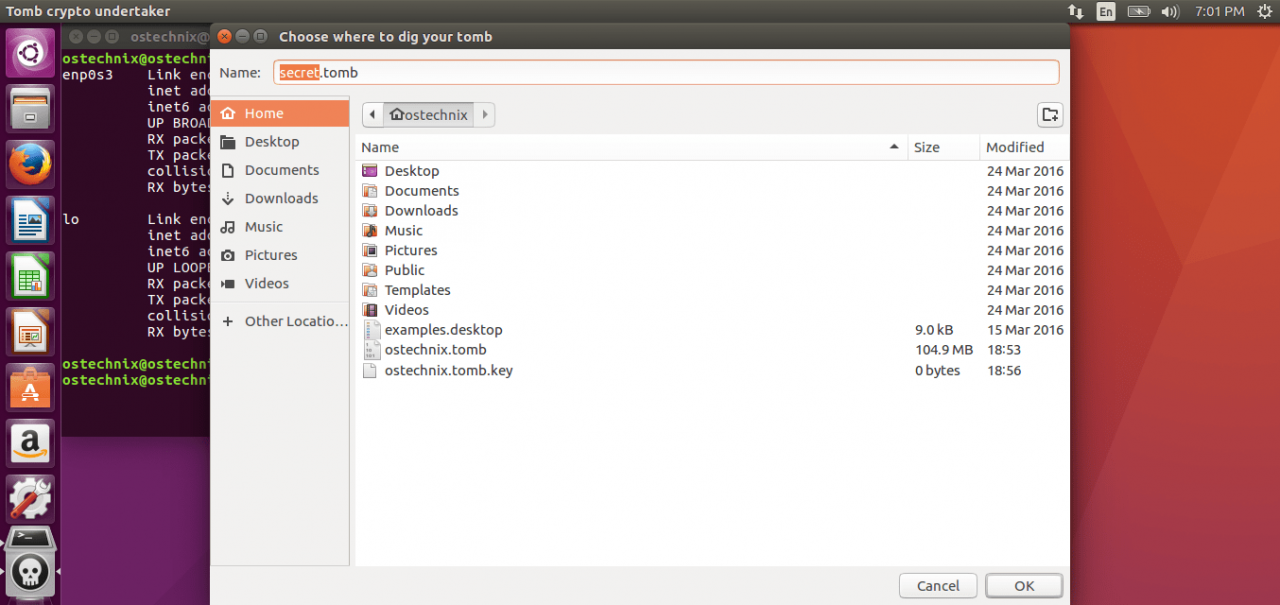

要创建坟墓,请选择第一个选项 你,然后单击确定。 选择您要保留坟墓的位置。

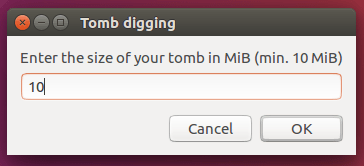

接下来,输入你的坟墓的大小:

接下来,我们需要创建用于锁定坟墓的密钥文件。 选择 锻造 从主菜单中,然后单击确定。 Enter 密码两次。

接下来,选择 锁 从主菜单使用新创建的密钥文件锁定坟墓。 要打开坟墓,请选择 打开 从主菜单中选择 墓.

如您所见,gtomb 的使用相当简单直接。 你没有记住所有的命令。 您只需单击几下鼠标即可完成所有操作。

据我测试,Tomb 是在加密目录中保护机密文件的最佳工具之一。 试一试,你不会失望的。

资源:

- 坟墓网站

- GitHub存储库上的坟墓

感谢您的光临!

帮助我们帮助您:

- 订阅我们的电子邮件通讯: 立即注册

- 支持 OSTechNix: 通过贝宝捐款

- 下载免费的电子书和视频: TradePub 上的 OSTechNix

- 联系我们: 红迪网 | Facebook | 推特 | 领英 | RSS订阅

祝你有美好的一天!!

解密加密文件加密工具gtombLinuxSteganographyTomb

[ad_2]